Ein US-Amerikaner brachte seine Frau, seinen Stiefsohn und sich selbst um. Später tauchte ein verschlüsselter Text auf, der von ihm stammen soll. Die Verschlüsselung ist bis heute nicht gelöst.

Am 2. Februar 2004 wurden die 44-jährige Linda Rayburn und ihr Sohn aus früherer Ehe Michael Berry (23) in ihrem Haus in Massachsetts mit einem Hammer erschlagen. Der Täter war Lindas Ehemann David, ein arbeitsloser Internet-Techniker. David Rayburn tötete sich anschließend selbst. Linda Rayburns Tochter Jenn Berry fand die Leichen.

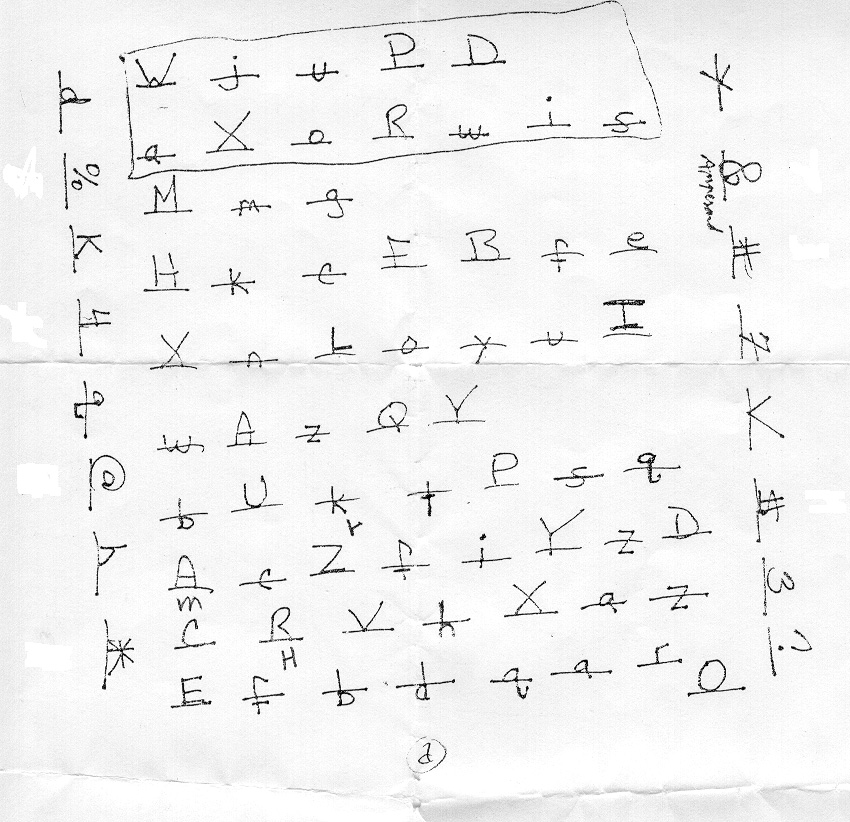

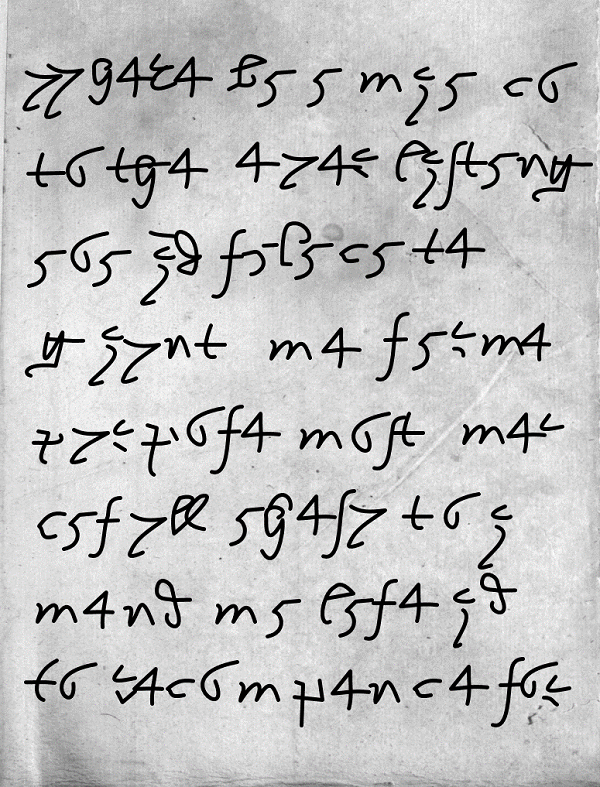

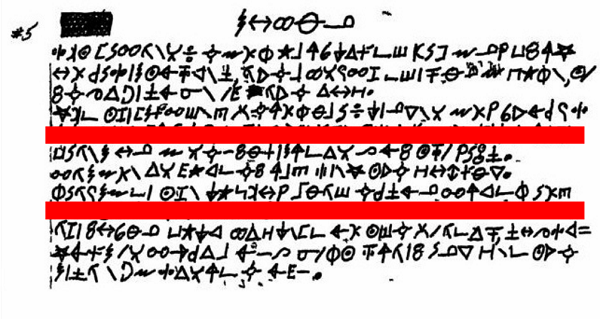

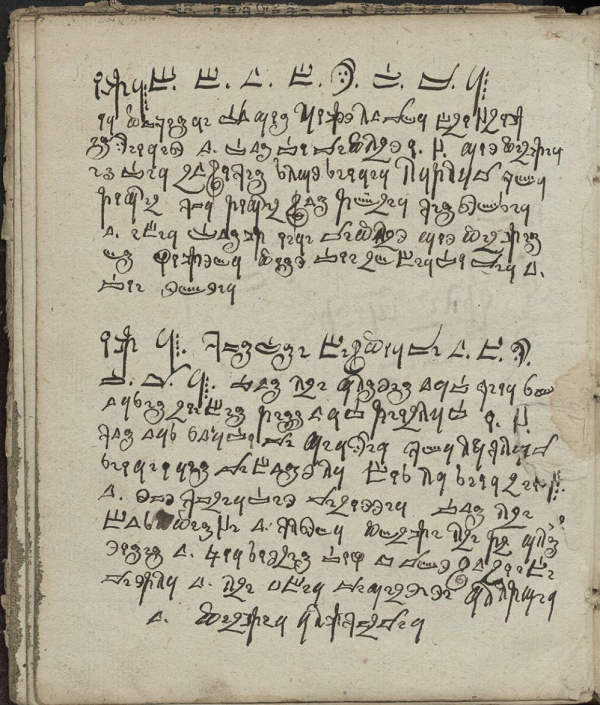

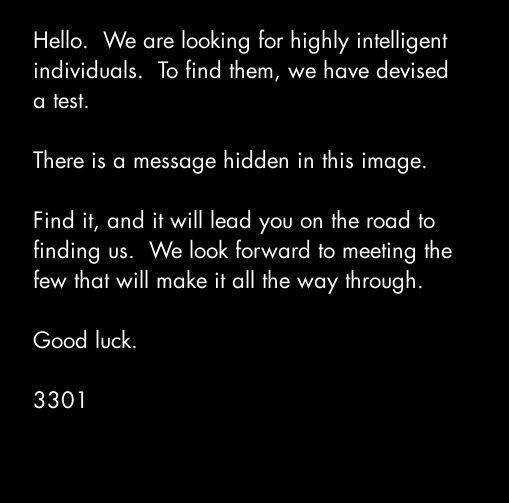

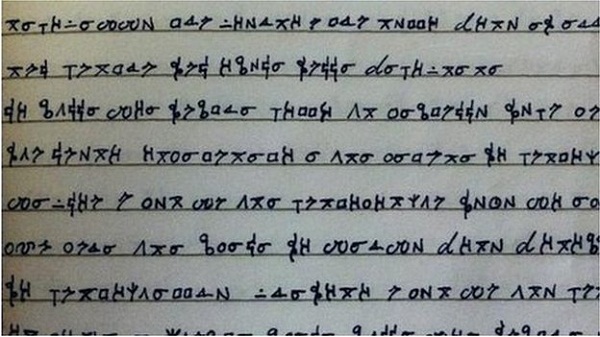

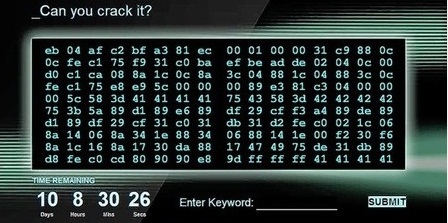

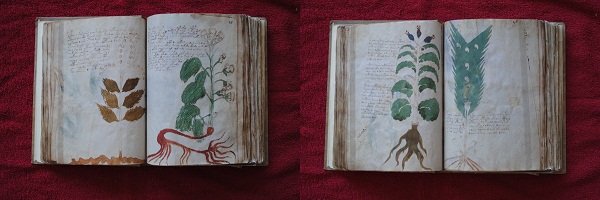

Soweit die Fakten. Jetzt wird es spekulativ. Zwei Jahre später erhielt der bekannte Kryptologe Bruce Schneier eine E-Mail, die angeblich von einer Freundin von Rayburn-Tochter Jenn Berry stammte (über die genaue Identität der Absenderin macht Schneier keine Angaben). In der Mail hieß es, Berry habe bei den Leichen eine verschlüsselte Nachricht gefunden, die vom Mörder stammte. Die verschlüsselte Nachricht sah wie folgt aus:

Bisher konnte niemand mit diesem Kryptogramm etwas anfangen. Kann vielleicht ein Leser von Klausis Krypto Kolumne etwas beisteuern? Der Fall ist zwar gelöst, aber eine verschlüsselte Nachricht des Mörders könnte dennoch interessante Informationen enthalten.

Aber Achtung: Selbstverständlich gibt es keinerlei Garantie dafür, dass die verschlüsselte Nachricht wirklich von David Rayburn stammt. Der Inhalt der Mail an Schneier könnte auch frei erfunden sein.

Der Blogartikel von Bruce Schneier zum Thema hat Hunderte von Kommentaren nach sich gezogen. Leider habe ich es nicht geschafft, alle zu lesen. Wenn also jemand einen besonders interessanten Kommentar findet, bitte ich um Mitteilung. Außerdem habe ich bei einer Google-Suche keine weiteren Informationen über den Rayburn-Fall gefunden. Die entsprechenden Links in Schneiers Diskussionsforum führen ins Leere. Wer also entsprechende Informationen ausfindig machen kann, möge es über das Kommentarfeld mitteilen.

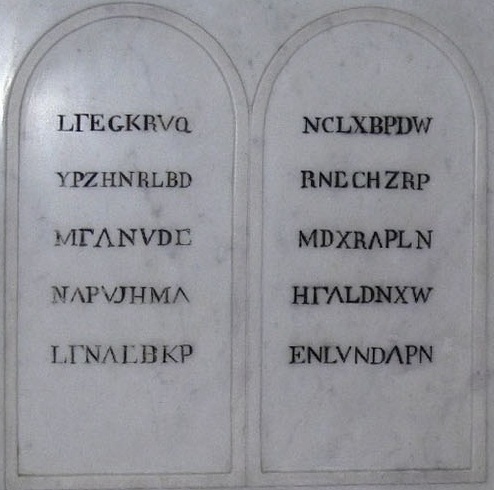

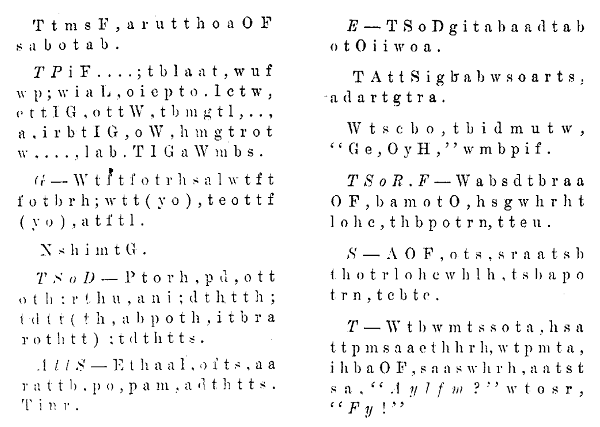

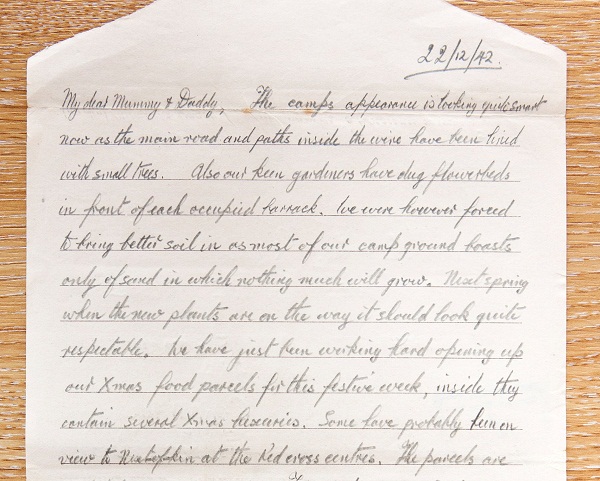

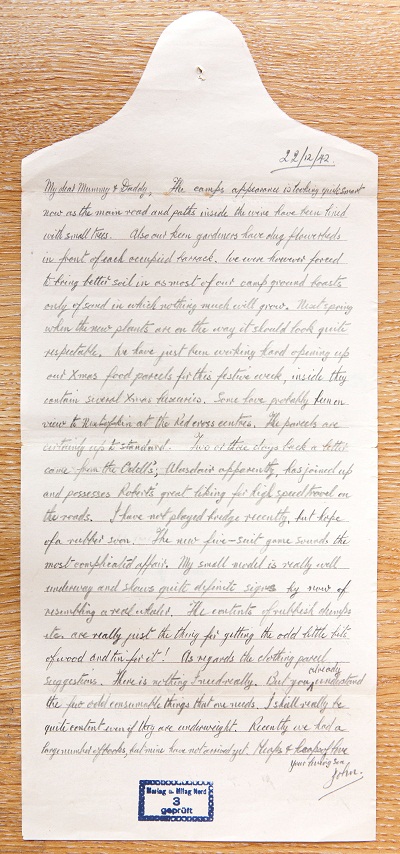

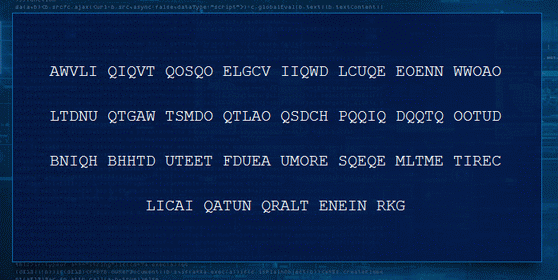

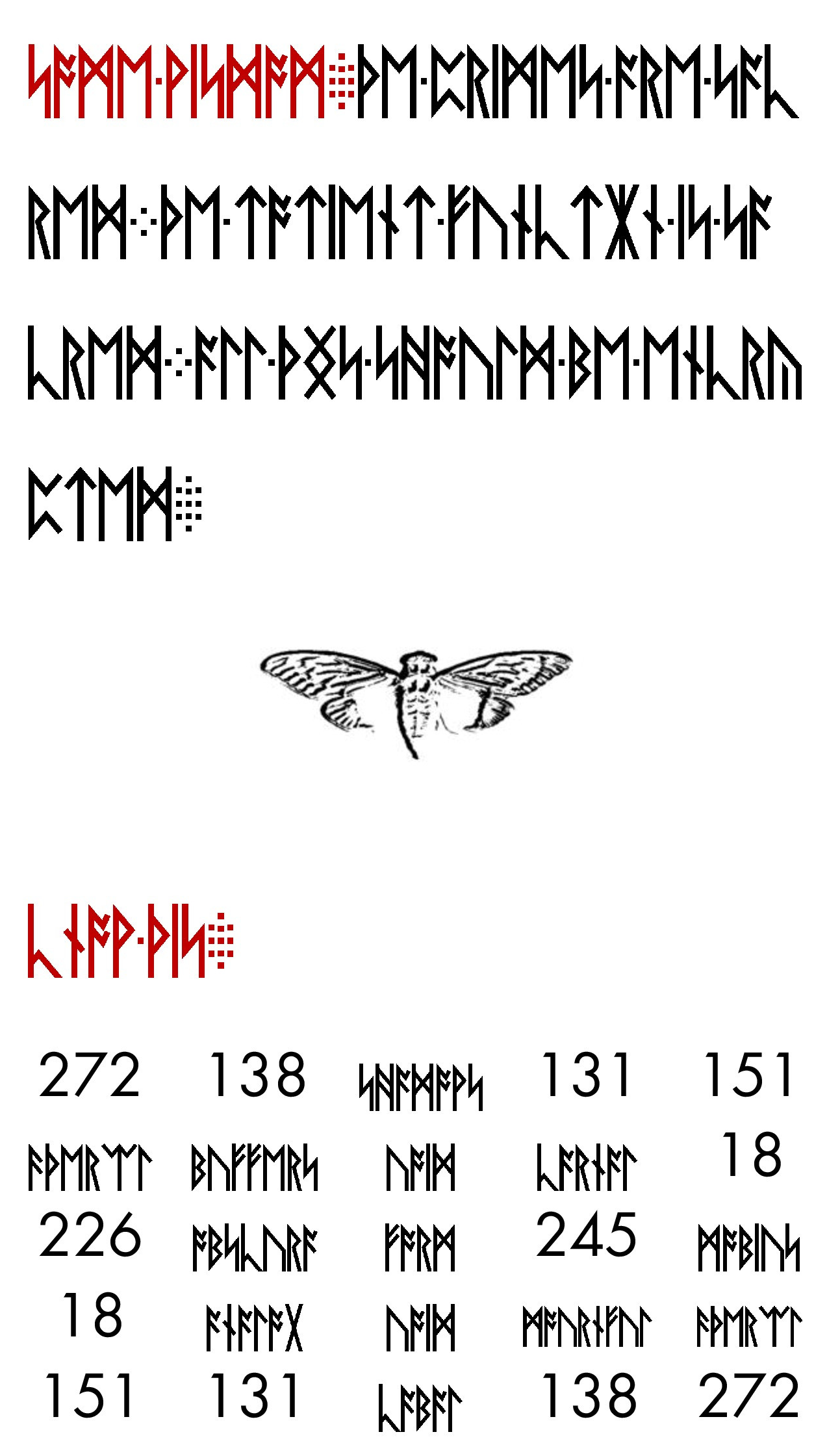

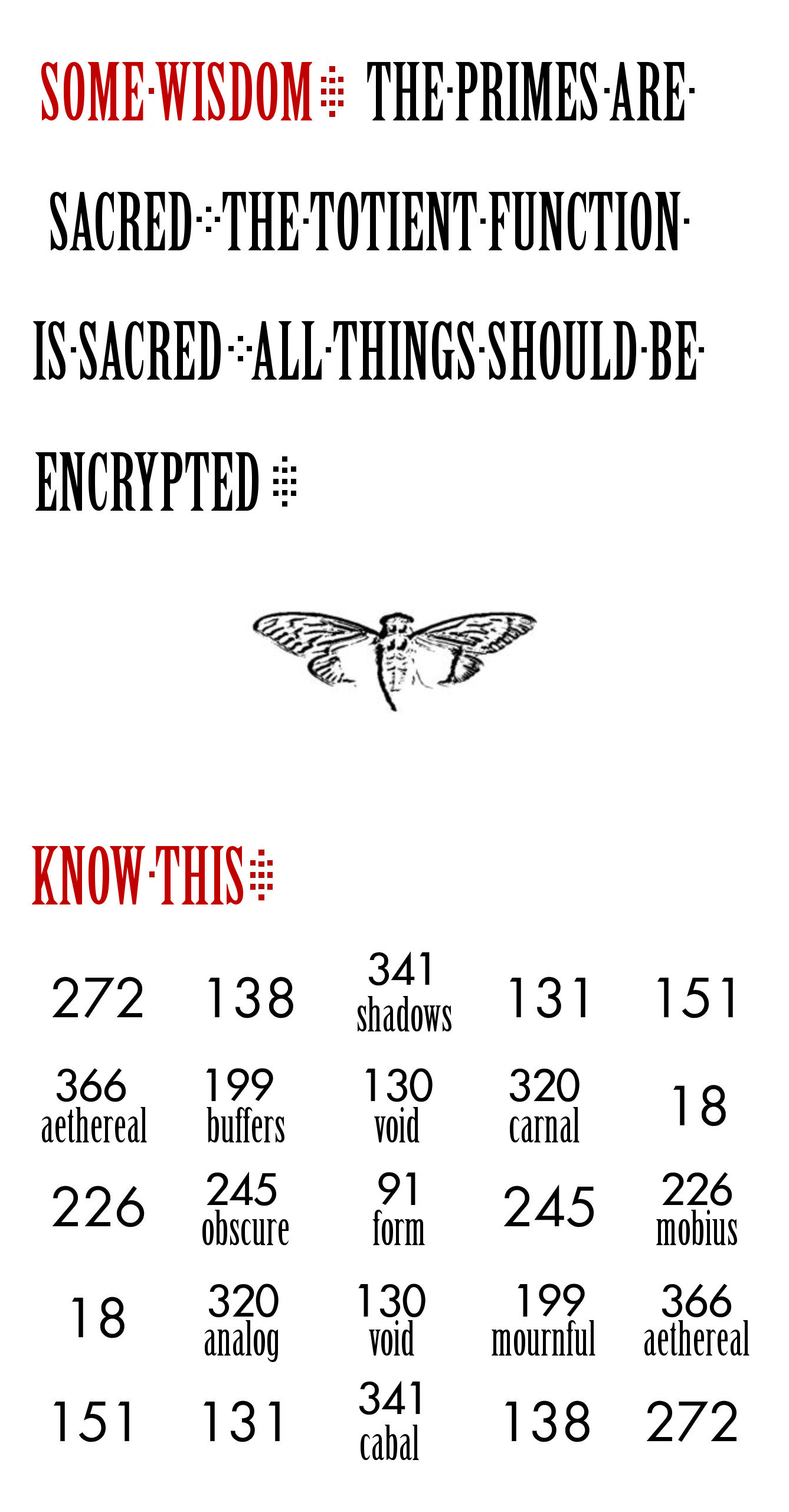

Wie die regelmäßigen Leser dieses Blogs wissen, gibt es eine Reihe weiterer Kriminalfälle, in denen ein verschlüsselter Text eine Rolle spielt. Einige der Kryptogramme sind noch nicht gelöst und könnten zur Aufklärung eines Verbrechens beitragen:

Wer also schon immer mal Detektiv “in echt” spielen wollte, ist hier genau richtig!