Wurden gleich zwei Wetten in der Show am vergangenen Samstag mit Betrug gewonnen? Dies ist zumindest denkbar, denn die Kandidaten hatten die Möglichkeit, Steganografie einzusetzen.

Ein Zauberkünstler hat vier umgestülpte Pappbecher vor sich. Unter einen davon hat ein Zuschauer einen Nagel gestellt, dessen Spitze nach oben zeigt. Mit der flachen Hand schlägt der Zauberkünstler drei der Becher platt. Seine Hand bleibt unverletzt, denn der Nagel befindet sich unter dem vierten Becher.

Für dieses beliebte Kunststück benötigt man keine übersinnlichen Fähigkeiten, sondern einen Komplizen im Publikum. Dieser beobachtet, unter welchen Becher der Zuschauer den Nagel stellt, während der Zauberkünstler sich wegdreht. Anschließend signalisiert der Komplize dem Zauberkünstler mit einem einfachen Code (z. B. ein Finger <-> Position 1 von links; zwei Finger <-> Position 2, …), wo sich der Nagel befindet. Den Rest regelt der Zauberkünstler mit etwas Schauspielerei.

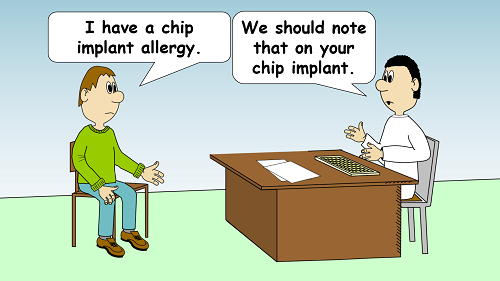

Ein solcher Code ist ein Beispiel für Steganografie, also für die versteckte Vermittlung von Informationen. Am vergangenen Samstag gab es in “Wetten dass” gleich zwei Wetten, in denen es möglich war, mit Steganografie zu betrügen.

Akkordeon-Wette

- Ablauf: Ein Vater spielt ein Stück auf einem Akkordeon, allerdings ohne (musikalischen) Ton. Seine beiden Kinder erraten das gespielte Stück alleine am Klappern der Akkordeontasten und ähnlichen Geräuschen, die das Instrument von sich gibt.

- Ergebnis: Die beiden Kinder erraten vier von fünf Stücken problemlos. Damit ist die Wette gewonnen.

- So könnte ein steganografischer Betrug ausgesehen haben: Der Vater hatte zahlreiche Möglichkeiten, einen Code zu nutzen. Schon die Verzögerung zwischen dem Kommando des Moderators und dem Beginn des Spielens könnte einen Hinweis geben. Auch im Klappern lassen sich Nachrichten verstecken.

Zahnputz-Wette

- Ablauf: Eine junge Frau putzt sich die Zähne und küsst anschließend ihren Freund (Zungenkuss). Dieser errät daraufhin die Zahnpastasorte. Aus 30 Sorten werden vier für die Wette ausgewählt.

- Ergebnis: Der Freund hat zwar Mühe und ist sich in zwei Fällen nicht sicher. Am Ende errät er aber drei von vier Zahnpastasorten – Wette gewonnen.

- So könnte ein steganografischer Betrug ausgesehen haben: Da sich die beiden Kandidaten mit der Zunge berühren, ist es lächerlich einfach, einen steganografischen Code zu vereinbaren, mit dem man eine Zahl zwischen 1 und 30 übermitteln kann. Um den Trick anzuwenden, muss man lediglich jeder Zahnpasta eine Nummer zuordnen und auswengig lernen.

Fazit

Wohlgemerkt: Ich behaupte nicht, dass in den beiden Wetten (oder auch nur einer davon) betrogen wurde. Ich behaupte aber, dass es einfach möglich war. Vor allem bei der Zahnputz-Wette war ein möglicher Betrug ziemlich einfach und kaum zu entdecken.

Wetten, bei denen ein Steganografie-Betrug möglich war, gab es bei “Wetten dass” schon öfters. Erhebliche Zweifel an der Ehrlichkeit des Kandidaten wurden vor allem bei der “Stiefel-Wette” im Jahr 2009 laut. Hier ist die Wette (es ging darum, am Geruch zu erkennen, welche Person zuvor einen Stiefel anhatte). “Das stinkt zum Himmel” hieß es anschließend in der Presse. Trotzdem konnte man dem Kandidaten nie einen Betrug nachweisen.

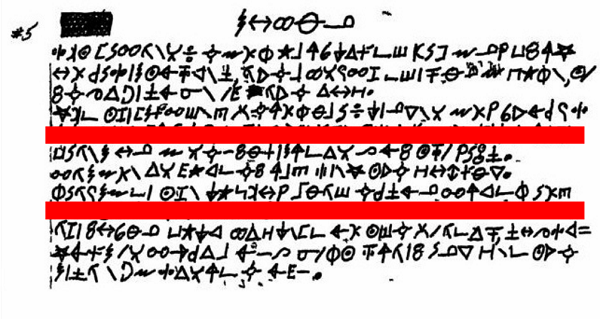

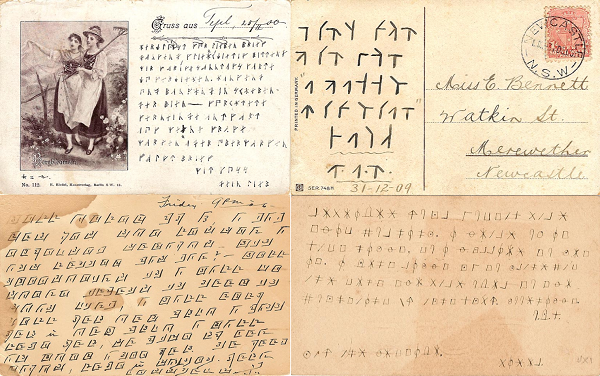

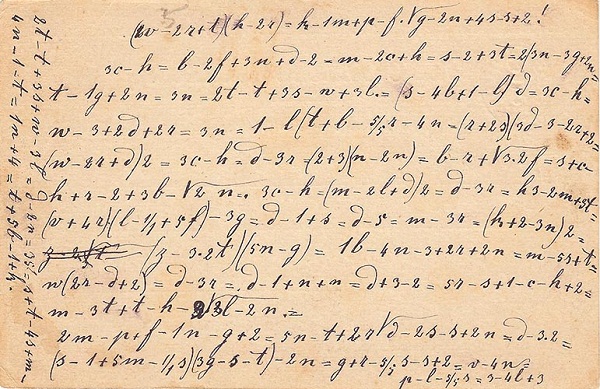

Mehr zum Thema Stegnografie gibt es in meinem Buch Versteckte Botschaften – Die Faszinierende Geschichte der Steganografie.