Verschlüsselte Postkarten haben schon so manches Liebesdrama offenbart. Was steckt wohl hinter diesen portugiesischen Botschaften aus dem Jahr 1912?

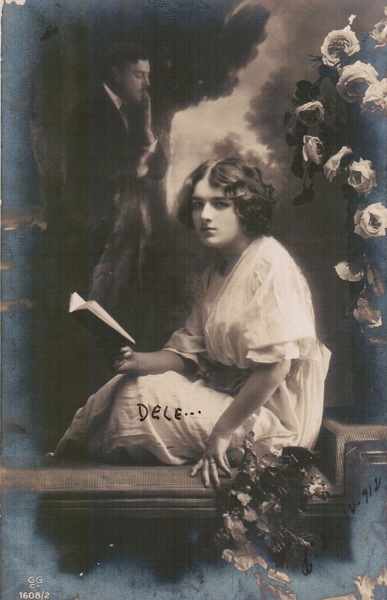

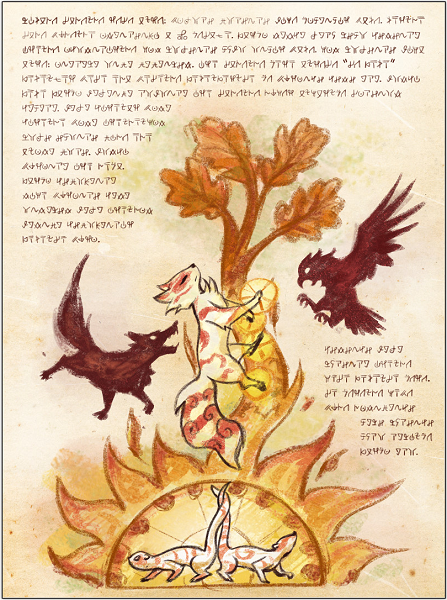

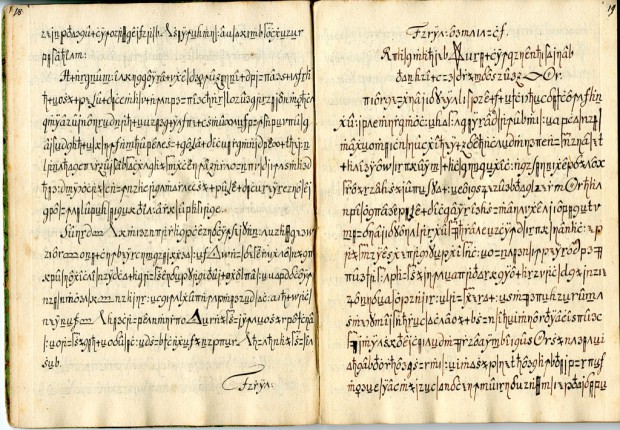

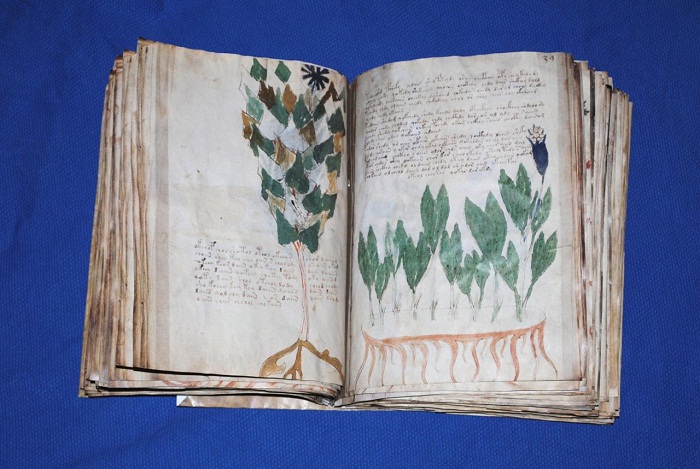

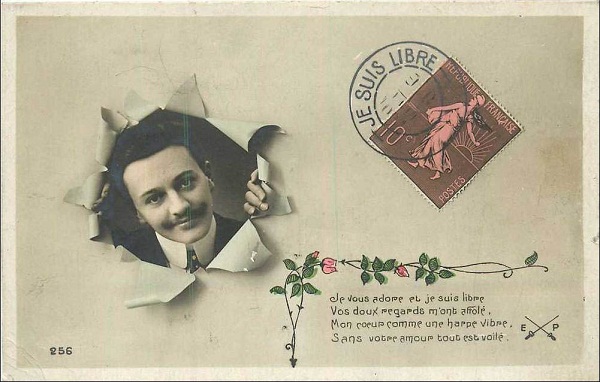

Wissen Sie wo Atalaya liegt? Es gibt mehrere Orte im spanischsprachige Raum, die so heißen. In einem dieser Orte muss im Jahr 1912 eine gewisse Beatriz Lamas Zagallo gelebt haben. Sie erhielt zwei verschlüsselte Postkarten von einem nicht bekannten Absender. Was mag wohl darin gestanden haben? Die meisten verschlüsselten Postkarten, die mir bekannt sind, wurden von Verliebten geschrieben, die ihre Liebe geheim halten mussten. Die Kartenmotive sprechen dafür, dass auch in diesem Fall die Liebe eine Rolle spielt. Und irgendetwas wollte zumindest der Absender offensichtlich geheim halten.

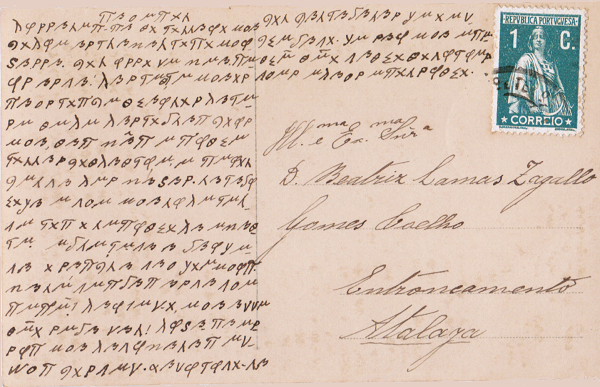

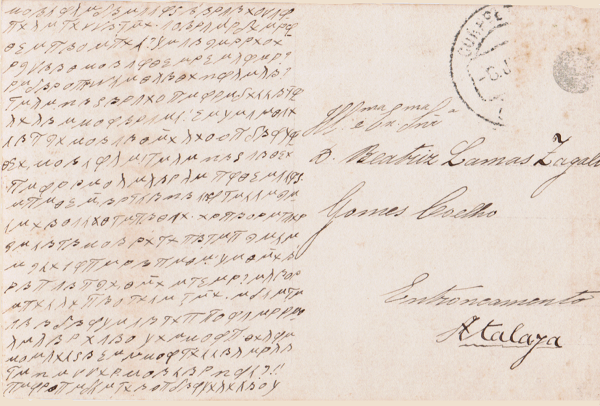

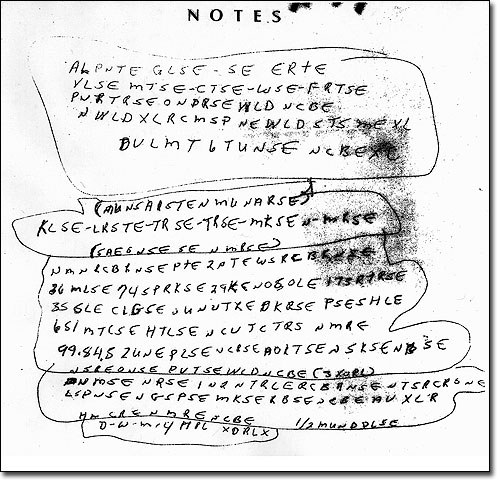

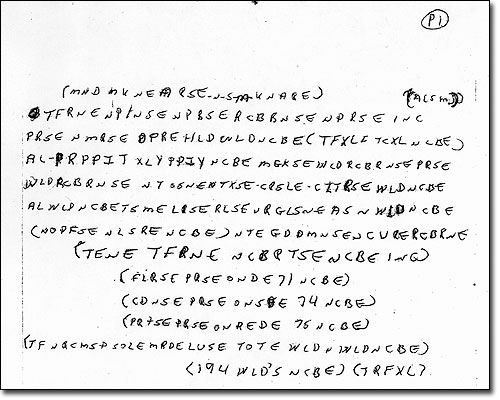

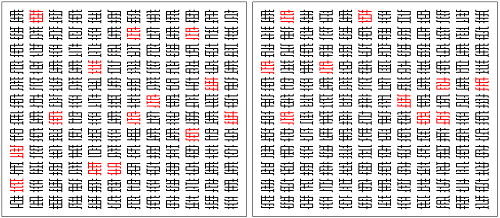

Die beiden Postkarten hat mir dankenswerterweise der Leser und Voynich-Manuskript-Experte Richard SantaColoma aus den USA zugeschickt. Auf der Bildseite ist jeweils ein Datum zu erkennen. Beide Karten wurden demnach im Jahr 1912 verschickt (die Schreibweise 912 statt 1912 ist allerdings etwas irritierend). Der Absender hielt sich offensichtlich in Portugal auf, wie die Briefmarke auf der ersten Karte belegt.

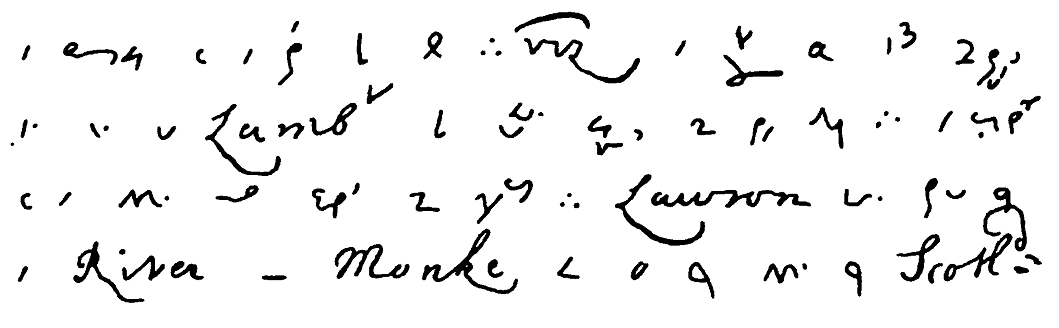

Die Empfängeradresse gibt einige Rätsel auf. Die beiden Karten sind an die besagte Beatriz Lamas Zagallo adressiert. Doch was bedeutet “Gomes Baelho”? In der dritten Adresszeile steht “Entroncamento”. Dies ist eine Kleinstadt in Portugal. Wohnte die Empfängerin dort? Doch warum ist darunter als Empfängerort Atalaya angegeben? Trotz divereser Google-Suchen konnte ich bisher keine Verbindung zwischen Entroncamento und einem der zahlreichen Atalayas ausfindig machen.

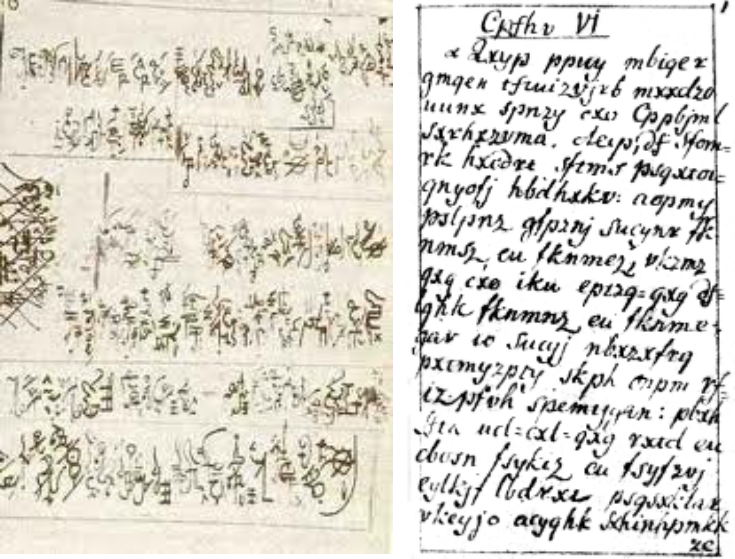

Mehr erfahren wir wohl nur, wenn jemand die Verschlüsselung knackt. Nach Lage der Dinge könnte der Text auf Portugiesisch verfasst sein.

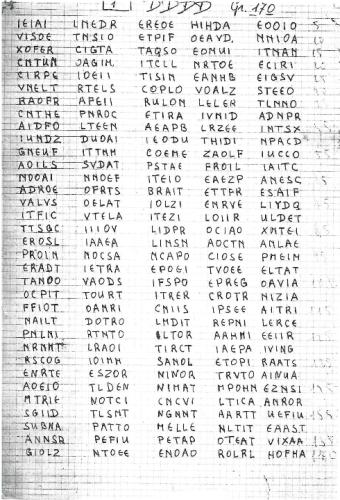

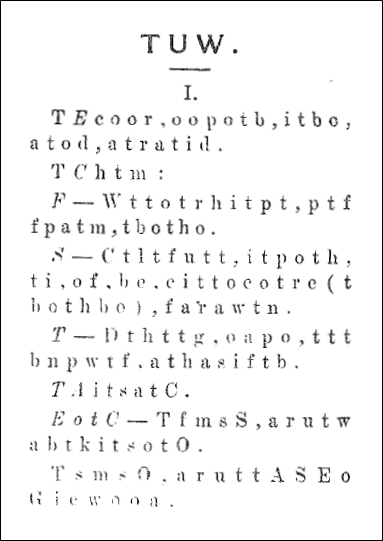

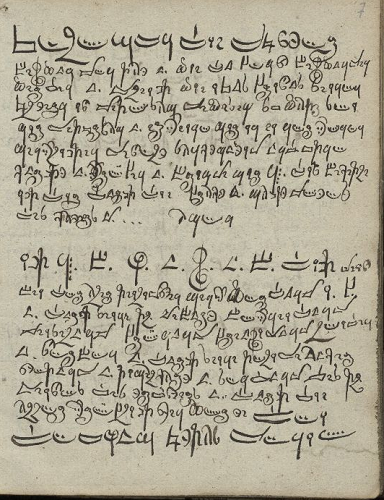

Beide Texte sind mit Hilfe griechischer Buchstaben verschlüsselt. Vermutlich liegt beiden Karten das gleiche Verfahren zugrunde. Leider gibt es keine Transkription. Vielleicht findet ja ein Leser die Lösung. Die meisten verschlüsselten Postkarten sind nicht ganz so schwer zu knacken, da die Schreiber in der Regel keine Krypto-Experten waren.

Die beiden Karten gibt es auch in höherer Auflösung: